|

| Ông Phil Trainor, Giám đốc bộ phận các giải pháp an ninh bảo mật của Keysight Technologies. |

Trong thông tin mới chia sẻ, ông Phil Trainor, Giám đốc bộ phận các giải pháp an ninh bảo mật của Keysight Technologies cho biết, gần đây nhóm nghiên cứu Thông tin ứng dụng và đe dọa (ATI) của Keysight đã phát hiện một kiểu quy trình tấn công mạng mới. BreakingPoint Attack Campaigns - Các quy trình tấn công của BreakingPoint là một nhóm các cuộc tấn công được đặt tên là Strikes. Khi được thực hiện theo đúng thứ tự, các cuộc tấn công này mô phỏng một phần của kill chain (Tạm dịch hoạt động phá hoại) trong thực tế.

Trong bộ StrikePack (tập hợp của các Strikes) mới nhất của nhóm ATI thuộc BreakingPoint, được gắn nhãn ATI-2020-18, có một quy trình tấn công mới được đặt tên là “Raccoon September 2020 Campaign” (Quy trình Raccoom tháng 9/2020).

Theo thông tin từ CyberARK, mã độc Raccoon từng được sử dụng trong các cuộc tấn công từ năm 2019. Racccon được thiết kế để tấn công những người dùng cá nhân và lấy những thông tin đặc thù của người dùng, bao gồm thông tin máy chủ, trình duyệt, và những thông tin nhạy cảm khác. Để giúp khách hàng nhận ra và ngăn chặn các cuộc tấn công này, Keysight đã mở rộng năng lực bảo mật của mình bằng cách bổ sung các cuộc tấn công đó vào thư viện thông tin các mối đe dọa.

Mô tả chi tiết “Quy trình Raccoom tháng 9/2020”

Phân tích quy trình tấn công mạng mới, nhóm chuyên gia Keysight Technologies cho hay, quy trình này mô phỏng việc truyền thông liên lạc mạng lưới độc hại được giám sát chặt chẽ khi mã độc được gọi và tiến hành liên lạc về trung tâm điều khiển & kiểm soát (C&C) khi được thực thi. Quy trình mô phỏng hành vi độc hại được các nhà nghiên cứu của ATI nắm bắt được và quan sát thấy trên thực địa, bao gồm 6 đợt tấn công như được thể hiện trong hình dưới:

| Chiến dịch Raccoon tháng 9/2020. |

Đợt tấn công thứ nhất, M20-s1q01, mô phỏng các hành động có thể nhìn thấy trên mạng nếu người dùng bấm chuột vào liên kết độc hại và kích hoạt việc tải mã độc. Đợt tấn công này thực hiện một yêu cầu HTTP GET, dẫn đến việc tải xuống mã độc Raccoon qua giao thức truyền tải HTTP.

Đợt tấn công thứ hai, B20-38801, mô phỏng các hành động có thể nhìn thấy trên mạng nếu người dùng mở file thực thi độc hại. Nạn nhân gửi một yêu cầu HTTP GET và kẻ tấn công trả lời bằng một lệnh HTTP 200 OK Server Response, dữ liệu giải mã chìa khóa như sau:

| Lấy chìa khóa giải mã. |

Đợt tấn công thứ 3, B20-ufh01, mô phỏng một hành động có thể quan sát được trên mạng khi người dùng mở file thực thi độc hại. Nạn nhân gửi một yêu cầu HTTP POST có chứa lưu lượng được mã hóa Base64, bao gồm thông tin bot-id, config_id và các thông tin khác như được biểu diễn trong hình dưới. Kẻ tấn công trả lời bằng một lệnh phản hồi của máy chủ HTTP 200 OK Server Respons và một liên kết URL tới file cần tải về thêm.

| Yêu cầu POST cùng thông tin bot_id và config_id. |

| Trả lời của kẻ tấn công kèm theo URL của file bổ sung cần tải về. |

Đợt tấn công thứ 4 và thứ 5, M20-5sr01/M20-0pm01, mô phỏng các hành động có thể nhìn thấy trên mạng nếu người dùng mở file thực thi độc hại. Đợt tấn công này thực hiện một yêu cầu HTTP GET, tải về các file sqlite3.dll/libs.zip thông qua giao thức truyền tải HTTP.

Đợt tấn công thứ sáu, B20-2e301, mô phỏng các hành động có thể nhìn thấy được trên mạng nếu các file bổ sung sqlite3.dll và libs.zip được tải về. Nạn nhân sẽ gửi một yêu cầu HTTP POST có chứa một file text nén trong đó có tên máy chủ, tên người dùng và các thông tin nhậy cảm như cookies và mật khẩu. Kẻ tấn công trả lời bằng một phản hồi của máy chủ HTTP 200 OK Server Response.

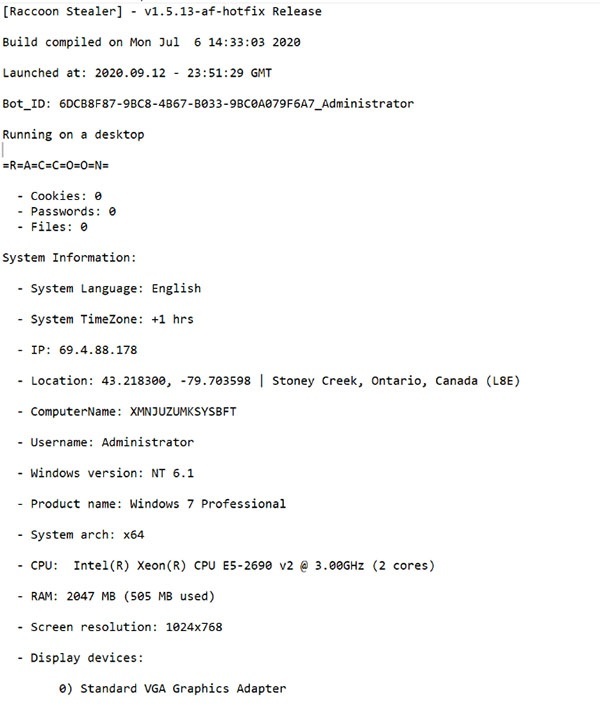

Hình dưới là file text đã giải nén do mã độc Raccoon lấy được. Ở đây ta có thể thấy chi tiết thông tin máy chủ và các file thông tin nhận dạng.

|

| Chi tiết dữ liệu mã độc Raccoon lấy được. |

Đăng ký dịch vụ thuê bao trước khi bị tấn công

Nghiên cứu của các chuyên gia Keysight chỉ ra rằng, mã độc có thể ẩn mình trong nhiều loại file, bao gồm email và file tài liệu. Chỉ cần một lần bấm chuột là đủ để việc lây nhiễm mã độc, mã hóa file hay chiết xuất dữ liệu làm tổn hại đến hệ thống mục tiêu. Đặc biệt, khi được thực thi, thông tin nhạy cảm sẽ bị khai thác từ máy của nạn nhân.

Cũng trong thông tin mới chia sẻ, nhóm chuyên gia Keysight cho hay, ngoài các chi tiết kỹ thuật quan sát được từ mẫu mã độc Racoon này, còn có rất nhiều tác động phá hoại cần được nhìn nhận từ quan điểm kinh doanh. Tài sản có thể bị đánh cắp và thông tin nhạy cảm có thể bị tiết lộ còn có thể dẫn đến các cuộc tấn công bổ sung từ đối tượng độc hại này.

Theo Keysight, nhóm nghiên cứu ATI liên tục cung cấp thêm nội dung mới nhất, hữu dụng như trên trong từng phiên bản. Vì những mối đe dọa mới luôn xuất hiện, chúng tôi sẽ tiếp tục cảnh giác trong khi nghiên cứu và tái tạo lại cách vận hành của mối đe dọa để khách hàng của chúng tôi sẵn sàng nhận biết được mối đe dọa đó trong tương lai.

Đáng chú ý, giải pháp “Application and Threat Intelligence Subscription” (Thuê bao dịch vụ thông tin nguy cơ và ứng dụng) của Keysight cập nhật hàng ngày thông tin về mã độc và hai tuần một lần về các giao thức ứng dụng và lỗ hổng an ninh bảo mật để sử dụng trong các nền tảng đo kiểm của Ixia.

Trung tâm nghiên cứu ATI của hãng cũng liên tục giám sát các mối đe dọa khi chúng xuất hiện trên thực thế. Khách hàng của BreakingPoint giờ đây đã có thể truy cập các quy trình tấn công của các mối đe dọa được cải tiến tấn công liên tục (APT), giúp họ kiểm tra khả năng kiểm soát an ninh bảo mật đã được triển khai để phát hiện hoặc ngăn chặn các cuộc tấn công này.

Thanh Hà