|

Theo Cục An toàn thông tin, trong chiến dịch tấn công APT mới được phát hiện nhằm vào các hệ thống của cơ quan nhà nước tại Việt Nam, mã độc chủ yếu được lây nhiễm qua đường email, đánh lừa người dùng nhấn vào file word đính kèm (Ảnh minh họa: Internet). |

Sáng nay, ngày 30/10/2019, Cục An toàn thông tin, cơ quan điều phối ứng cứu sự cố an toàn thông tin mạng quốc gia đã phát lệnh điều phối, yêu cầu các cơ quan, tổ chức, doanh nghiệp gấp rút rà quét, bóc gỡ các tệp tin mã độc của chiến dịch tấn công có chủ đích (APT) quy mô lớn đang diễn ra trên không gian mạng Việt Nam.

Lệnh điều phối, ứng cứu sự cố này được gửi tới các đơn vị chuyên trách về CNTT, an toàn thông tin của Văn phòng Trung ương Đảng, các ban của Đảng, Văn phòng Chủ tịch nước, Văn phòng Quốc hội, Văn phòng Chính phủ; các đơn vị chuyên trách về CNTT, an toàn thông tin các bộ, ngành; các đơn vị thuộc Bộ TT&TT; các Sở TT&TT; các Tổng công ty, tập đoàn kinh tế, các tổ chức tài chính, ngân hàng; các doanh nghiệp hạ tầng Internet, viễn thông, diện lực, hàng không, giao thông vận tải cùng các thành viên mạng lưới ứng cứu sự cố quốc gia.

Cục An toàn thông tin cho biết, thực hiện công tác theo dõi và giám sát trên không gian mạng Việt Nam, mới đây cơ quan này đã phát hiện và ghi nhận chiến dịch tấn công APT với máy chủ điều khiển đặt bên ngoài lãnh thổ đã phát tán mã độc quy mô lớn nhằm vào các hệ thống thông tin của các cơ quan Chính phủ và chủ quản hệ thống thông tin hạ tầng quan trọng quốc gia tại Việt Nam.

Cũng trong lệnh điều phối ứng cứu mới phát ra, Cục An toàn thông tin đề nghị các cơ quan, tổ chức, doanh nghiệp thực hiện gấp các biện pháp theo dõi, giám sát những kết nối đến máy chủ điều khiển mã độc.

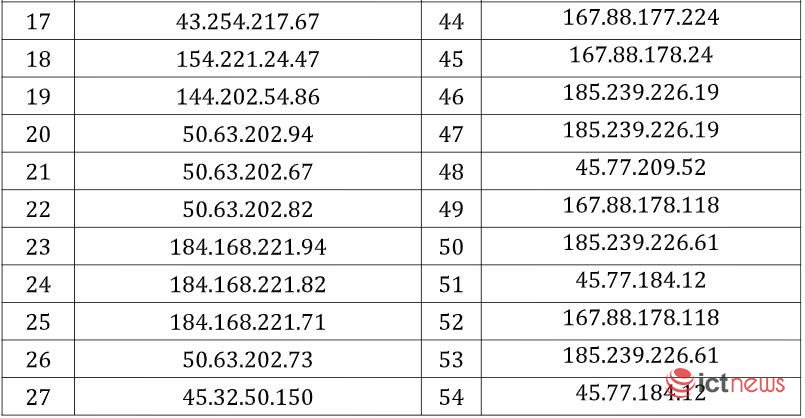

Cụ thể, các cơ quan, tổ chức, doanh nghiệp được yêu cầu phải giám sát nghiêm ngặt, ngăn chặn kết nối đến các máy chủ điều khiển mã độc APT theo danh sách được Cục An toàn thông tin tổng hợp:

|

Danh sách các tên miền/IP máy chủ điều khiển mã độc (Nguồn: Cục An toàn thông tin) |

|

Danh sách các tên miền/IP máy chủ điều khiển mã độc (Nguồn: Cục An toàn thông tin) |

.jpg) |

Danh sách mã băm (Nguồn: Cục An toàn thông tin) |

Cùng với đó, Cục An toàn thông tin cũng đề nghị các cơ quan, tổ chức, doanh nghiệp hướng dẫn người sử dụng, khách hàng tải công cụ rà quét, diệt các mã độc của chiến dịch APT do Cục xây dựng và cung cấp trên các trang ais.gov.vn, vncert.vn. Các doanh nghiệp, tổ chức và người dùng có thể tải công cụ rà quét, diệt các mã độc của chiến dịch APT theo đường dẫn http://remove-apt.vnpt.vn/download/tools/incident-response-v1.0.exe

Nhấn mạnh mức độ đặc biệt nguy hiểm của các mã độc được nhóm tin tặc sử dụng trong chiến dịch tấn công APT quy mô lớn lần này, Cục An toàn thông tin đề nghị lãnh đạo các cơ quan, tổ chức, doanh nghiệp nghiêm túc thực hiện lệnh điều phối. Thời hạn các đơn vị gửi báo cáo tình hình lây nhiễm và kết quả xử lý (nếu có) về Cục An toàn thông tin là trước ngày 5/11/2019.

Chia sẻ thêm về chiến dịch tấn công APT mới được phát hiện, ông Nguyễn Khắc Lịch, Phó Cục trưởng Cục An toàn thông tin cho biết, đây là một chiến dịch tấn công có chủ đích từ một nhóm tin tặc nước ngoài có tổ chức.

Mã độc được nhóm tin tặc sử dụng trong chiến dịch tấn công APT lần này rất nguy hiểm, đã tấn công vào các cơ quan của Chính phủ, các hạ tầng thông tin trọng yếu quốc gia và người dùng trên mạng Internet Việt Nam. Tính đến thời điểm hiện tại, Cục An toàn thông tin đã xác định được hơn 400.000 địa chỉ IP bị lây nhiễm với hơn 16 biến thể của mã độc trong chiến dịch này.

Khi phát tán diện rộng vào Việt Nam, mã độc chủ yếu được lây nhiễm qua đường email, đánh lừa người dùng nhấn vào file word (.doc) đính kèm. Ngoài việc đánh cắp thông tin, tin tặc còn có thể lợi dụng máy của người dùng để tấn công các máy tính khác, huy động thành một mạng máy tính để tấn công DDoS vào các hệ thống lớn. Các mã độc này cũng có thể nằm vùng, gián điệp để thực hiện tấn công leo thang các hệ thống thông tin trọng yếu.

“Để phòng tránh bị lây nhiễm mã độc tấn công có chủ đích APT đặc biệt nguy hiểm nêu trên, người dùng cần cẩn trọng khi mở các email, nhất là những emai “lạ”, tuyệt đối không mở các file đính kèm mail nghi ngờ có cài mã độc. Chúng tôi cũng khuyến nghị người dùng cần nhanh chóng vào trang web của Cục An toàn thông tin tại địa chỉ ais.gov.vn để tải và chạy công cụ rà quét, diệt mã độc tấn công APT”, ông Nguyễn Khắc Lịch nhấn mạnh.