|

Những cuộc tấn công theo kiểu “Evil Maid” đã trở thành vấn đề an ninh mạng phức tạp với các nhà sản xuất phần cứng. Khi kẻ xấu cài trực tiếp phần mềm độc hại vào máy tính xách tay của người dùng, chúng sẽ có quyền truy cập vào thiết bị đó và rất khó bị phát hiện. Tất nhiên, một công ty sản xuất chip hàng đầu thế giới như Intel sẽ rất quan tâm đến vấn đề này.

Cách đây 5 năm, Intel đã thành lập một nhóm hack phần cứng đặc biệt, được gọi là Bộ phận Phân tích mối đe dọa bảo mật và Kỹ thuật đảo ngược (iSTARE). Trong đó, khoảng 20 chuyên gia của iSTARE đang làm việc trong các phòng thí nghiệm đặc biệt ở thành phố Haifa (Israel) và Mỹ.

Tại đây, họ phân tích và tìm cách “tấn công” các thế hệ chip tương lai của Intel. Từ đó, nhóm sẽ tìm ra các điểm yếu bảo mật của vi xử lý và khắc phục chúng trước khi được tung ra thị trường.

“Người dùng không phải lúc nào cũng hiểu rõ tất cả vấn đề liên quan đến bảo mật và cảm thấy những cuộc tấn công không nguy hiểm. Tuy nhiên, chúng ta cần suy nghĩ chủ động. Bạn càng sớm ngăn chặn tất cả những điều này thì rủi ro càng thấp”, Steve Brown, Kỹ sư chính của bộ phận bảo mật và đảm bảo sản phẩm của Intel cho biết.

Nhiệm vụ không dễ dàng

Khi tin tặc khai thác các lỗ hổng để đánh cắp dữ liệu hoặc cài đặt phần mềm độc hại, chúng thường lợi dụng các lỗ hổng trên phần mềm hoặc sai lầm trong cách thức lập trình. Ngược lại, tin tặc phần cứng lại dựa vào các hành động vật lý để ăn cắp dữ liệu hoặc thao túng từ bên trong.

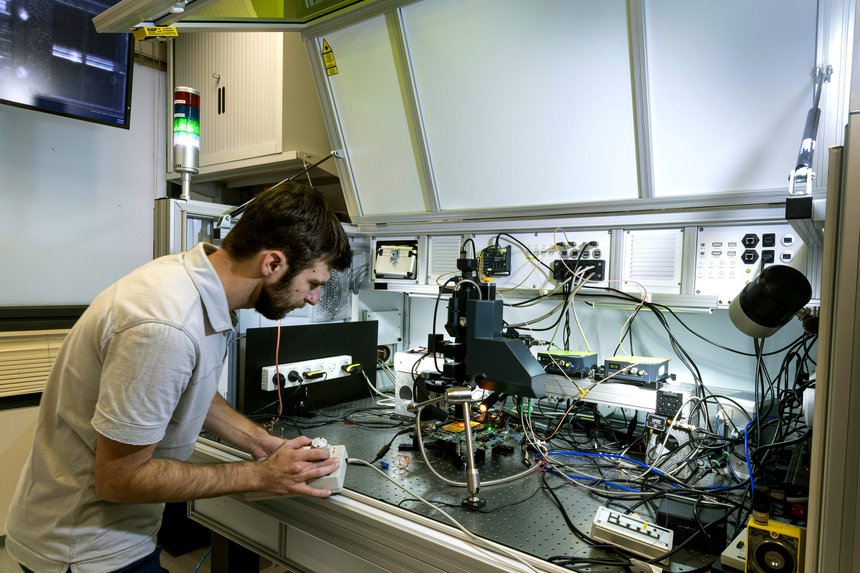

Để tìm ra lỗ hổng phần cứng, các nhà nghiên cứu của iSTARE sẽ hàn các mạch mới trên bo mạch chủ, cung cấp xung điện từ đặc biệt để thay đổi hướng dòng điện chạy qua bộ vi xử lý và đo một số đặc điểm vật lý. Sau đó, việc rò rỉ thông tin hay lỗ hổng có thể được phát hiện thông qua hoạt động tỏa nhiệt hoặc rung động bất thường của phần cứng.

|

|

Các chuyên gia tại iSTARE phải dùng nhiều cách thức để tìm ra lỗ hổng phần cứng. Ảnh: Wired. |

Khi nói đến các sơ đồ và nguyên mẫu ban đầu của chip Intel mới, iSTARE sẽ chủ động tìm và chặn tất cả lỗ hổng mà những kẻ xấu có thể khai thác và sử dụng.

“Về cơ bản, chúng tôi như những hacker, tìm ra những gì họ muốn trong một cuộc tấn công. Chúng tôi không chỉ có nhiệm vụ tìm ra các lỗ hổng bảo mật, mà còn có trách nhiệm phát triển thế hệ phòng thủ tiếp theo nhằm duy trì bảo mật tốt nhất. Chúng tôi sửa chữa mọi thứ trước khi chúng được đưa ra thị trường”, Uri Bear, Giám đốc nhóm iSTARE cho biết.

"Phá hỏng mọi thứ đôi khi là một niềm vui" - ông Uri Bear, Giám đốc nhóm iSTARE

Ngoài ra, phần mềm cũng đóng một vai trò nhất định trong các cuộc tấn công phần cứng. Ví dụ như các cuộc tấn công “Rowhammer” nổi tiếng dựa trên vật lý nhưng lại sử dụng các chương trình phần mềm nhỏ liên tục để gây rò rỉ điện trong bộ nhớ của máy tính. Vấn đề trục trặc này sẽ làm thay đổi vật lý dữ liệu theo cách mà tin tặc có thể truy cập nhiều hơn vào hệ thống.

“Phá hỏng mọi thứ đôi khi là một niềm vui. Chúng tôi tìm cách sử dụng phần cứng đã bị mã hóa hoặc phần cứng không được thiết kế rồi cố gắng đưa ra những cách sử dụng mới. Nếu không có hacker, mọi thứ sẽ chỉ đủ tốt và dần trở nên cũ kỹ. Hacker đang thách thức công nghệ hiện tại và buộc các nhà thiết kế phải làm cho mọi thứ tốt hơn”, ông Bear nói thêm.

Tuy nhiên, hoạt động đảo ngược các thành phẩm mới là quá trình hiệu quả nhất. Mục đích chính của việc này là để thăm dò điểm yếu của con chip trong cùng điều kiện mà hacker sẽ làm. Khi đảo ngược, các chuyên gia sẽ sử dụng những công cụ như kính hiển vi điện tử để quan sát hoạt động bên trong của bộ xử lý.

Tất nhiên, nhóm iSTARE có quyền truy cập vào thiết bị phân tích hàng đầu mà hầu hết kẻ lừa đảo kỹ thuật số và hacker không làm được. Tuy vậy, ông Bear cũng nhấn mạnh rằng chi phí của nhiều công cụ phân tích nâng cao đã giảm xuống và khiến những kẻ tấn công có nhiều cơ hội để xâm nhập vào thiết bị hơn.

Trách nhiệm lớn lao

iSTARE cũng hoạt động như một nhóm tư vấn trong Intel. Công ty khuyến khích các nhóm thiết kế, kiến trúc và phát triển của mình nên thông qua đánh giá từ iSTARE để thực hiện các thay đổi trước khi phần cứng được hoàn chỉnh.

Isaura Gaeta, Phó chủ tịch phụ trách bảo mật và đảm bảo sản phẩm của Intel cho biết nhóm iSTARE có rất nhiều yêu cầu, vượt qua mức họ có thể xử lý. Vì vậy, một phần công việc của Gaeta và Brown là truyền đạt những phát hiện tổng quát và cần thiết nhất cho các bộ phận và nhóm phát triển khác nhau trong Intel.

|

|

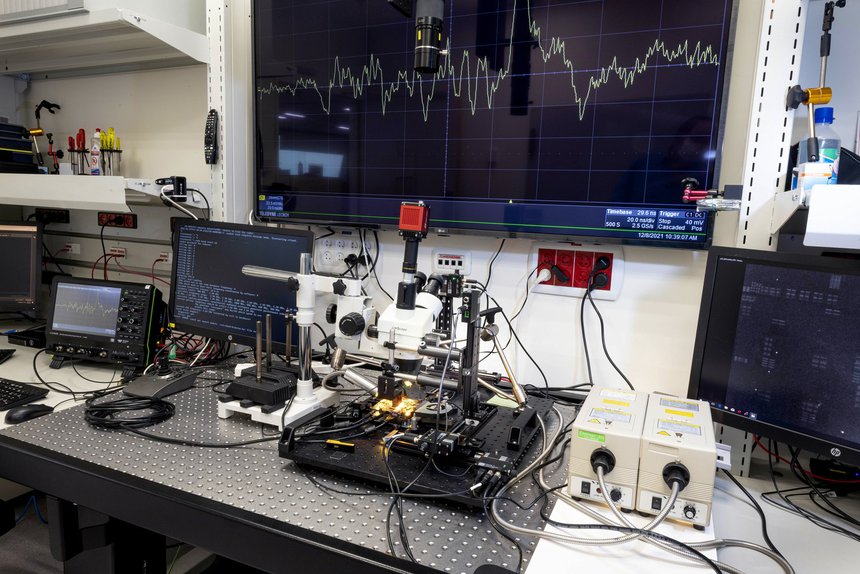

Bên cạnh việc tìm lỗ hổng, nhóm iSTARE cũng phát triển hệ thống bảo mật mới. Ảnh: Intel. |

Ngoài lỗi Rowhammer, các nhà sản xuất chip trên toàn thế giới đã phải đối mặt với những trở ngại khác trong việc bảo mật phần cứng. Ví dụ, bắt đầu từ năm 2016, Intel và các nhà sản xuất khác bắt đầu vật lộn với những điểm yếu bảo mật không lường trước được của hệ thống tối ưu hóa.

Nhìn chung, các nhà sản xuất chip đã phải xem xét lại kỹ lưỡng quy trình, các chương trình tiết lộ lỗ hổng bảo mật và tài trợ cho cả hoạt động nghiên cứu bảo mật nội bộ.

“Một vài năm, hoặc thậm chí một thập kỷ trở lại đây, các nhà cung cấp đã chú tâm nhiều hơn khi thấy rằng phần cứng cũng có lỗi bảo mật giống như phần mềm. Họ đang cố gắng đảm bảo rằng những lỗi này không xuất hiện trong sản phẩm của khách hàng”, Daniel Gruss, một nhà nghiên cứu tại Đại học Công nghệ Graz (Áo) cho biết.

"Ngày càng có nhiều lỗ hổng phức tạp liên quan đến phần cứng" - ông Ang Cui, người sáng lập công ty bảo mật Red Balloon

Ngoài ra, ông Gruss cũng khẳng định rằng việc tìm kiếm lỗ hổng bảo mật là một công việc đòi hỏi sức sáng tạo rất cao, và các công ty đang phải chi trả rất nhiều tiền cho bộ phận này.

Tất nhiên, nhóm iSTARE biết rằng họ không thể tìm ra tất cả lỗ hổng nhưng sẽ phải có trách nhiệm cao nhất với các sản phẩm phổ biến của công ty.

Theo ông Ang Cui, người sáng lập công ty bảo mật Red Balloon, việc các công ty phần cứng chạy đua để ra mắt các sản phẩm mới sẽ làm tăng khả năng gặp tình trạng lỗ hổng bảo mật. Do đó, các nhóm như iSTARE sẽ ngày càng nhiều và đóng một vai trò quan trọng trong các công ty cung cấp vi xử lý.

Bên cạnh đó, Gaeta nhấn mạnh rằng bằng cách phát hiện các vấn đề bảo mật, iSTARE sẽ tiết kiệm tiền cũng như danh tiếng cho Intel và khách hàng. Cuối cùng, những nhóm như iSTARE vừa giúp gắn kết lợi ích giữa một công ty công nghệ khổng lồ như Intel và những người sáng tạo, vừa giúp đẩy lùi những hacker muốn đánh cắp thông tin.

(Theo Zing)

Tại sao Intel nhanh chóng thâu tóm Tower Semiconductor?

Ngày 15/2, Intel công bố thỏa thuận trị giá 5,4 tỷ USD, mua lại công ty đúc chip Tower Semiconductor.