Tấn công APT là gì?

Tấn công APT (Advanced_persistent_threat) Là các cuộc tấn công dai dẳng có chủ đích, có sự can thiệp trực tiếp của các tổ chức tin tặc, thời gian nằm vùng trong hệ thống rất lâu, có thể lên đến 9 tháng (theo Báo cáo của IBM đưa ra vào năm 2019). Nạn nhân là các cơ quan nhà nước, tổ chức doanh nghiệp tài chính/ngân hàng, nhà mạng viễn thông lớn. Các đối tượng thiết bị cụ thể thường bị khai thác trong tổ chức bao gồm: máy chủ, máy trạm, thiết bị router, switch, các hệ thống bảo mật.

Tình trạng tấn công APT ở Việt Nam

Trong năm 2021 vừa qua, tin tặc đã thực hiện nhiều cuộc tấn công có chủ đích APT vào các tổ chức, doanh nghiệp Việt. Qua theo dõi và đánh giá hơn 900 tác nhân đe dọa, nhóm Nghiên cứu và Phân tích toàn cầu Kaspersky đã chỉ ra trong báo cáo rằng các cuộc tấn công APT điển hình trong năm 2021 đều thông qua các hình thức: Phần mềm gián điệp, Tấn công vào chuỗi cung ứng, Khai thác lỗ hổng …( nguồn "http://mic.gov.vn" )

Tuy nhiên, trước các cuộc tấn công APT dồn dập, hầu hết các doanh nghiệp ở Việt Nam chưa thật sự tìm ra giải pháp tối ưu để phòng tránh và chống tấn công. Điều này không chỉ gây đình trệ việc vận hành, ảnh hưởng trực tiếp đến uy tín và doanh thu của tổ chức, doanh nghiệp mà còn ẩn chứa nhiều nguy cơ lâu dài.

Mô hình triển khai chống tấn công APT tiên tiến trên cả khu vực Network và Endpoint

Theo các chuyên gia trong lĩnh vực an toàn thông tin, ở thời điểm hiện tại, việc xử lý bài toán APT không thể đem lại hiệu quả nếu chỉ dựa trên các công nghệ truyền thống như: IPS/IDS, DLP, Sandboxing trên khu vực Network hay Antivirus/Antimalware, HIPS trên khu vực Endpoint vì sự hạn chế trong việc phân tích các thông tin liên quan đến ngữ cảnh điều tra, thời gian tự động hồi tố/lưu trữ quá khứ - những vấn đề cốt lõi để giải quyết bài toán APT.

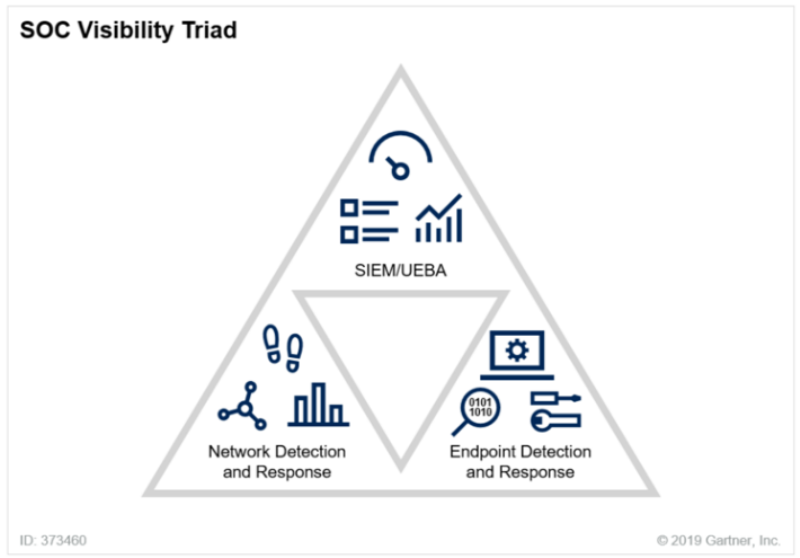

Chính vì vậy, các hãng bảo mật hàng đầu thế giới ngày nay đã xây dựng mô hình phòng chống tấn công APT dựa trên công nghệ cốt lõi là những thành phần như Network Detection & Response và Endpoint Detection & Response, tích hợp thêm các chức năng truyền thống nêu trên (Email Security, IPS/IDS, Sandboxing, EPP…) nhằm khắc phục các nhược điểm tồn đọng theo hướng tiếp cận cũ về vấn đề xâu chuỗi thông tin nội dung, ngữ cảnh điều tra trong quá khứ. Nhiều tổ chức cũng đã nhấn mạnh tầm quan trọng của các công nghệ này trong những báo cáo của mình, trong đó điển hình là Gartner vào năm 2018 khi đưa ra mô hình SOC Visibility như sau:

|

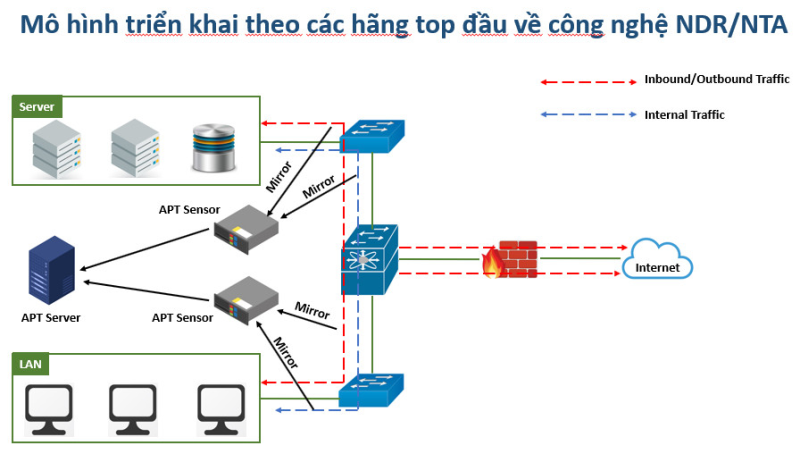

Đối với công nghệ NDR, mô hình triển khai tân tiến đang được nhiều hãng bảo mật tên tuổi sử dụng được thể hiện như sau:

|

Ưu điểm của mô hình này là hoàn toàn có thể giám sát các cuộc tấn công site to site hoặc nội tại site, do sensor/probe được đặt tại từng site đó (Ví dụ: Việc đặt camera tại từng phòng, thay vì chỉ ở cửa). Từ đó giúp bảo vệ cả các thiết bị mạng nếu bị tấn công (vd: Access Switch, Distributed Switch…); Rất mạnh ở khả năng giám sát, theo dõi các vấn đề xảy ra trong quá khứ - yếu tố cốt lõi trong việc giải quyết bài toán chống tấn công APT. Khả năng cover chu kỳ tấn công dựa trên Mitre ATT&CK vì thế rộng hơn; Rất mạnh trong việc phân tích lưu lượng lên đến lớp 7, cho mọi cổng và mọi giao thức – yếu tố rất quan trọng khi tin tặc ngày càng thông minh trong việc sử dụng các cổng và giao thức không chuẩn; Tính chọn lọc cao cho các loại giao thức, dữ liệu cần giám sát; Chịu tải nhỏ hơn vì đặt ở các site, do đó chỉ cần HA trên thiết bị Management; Đây là cách tiếp cận mới của các vendor tốp đầu về NDR/NTA - công nghệ lõi để chống tấn công APT Network (Tham chiếu short-list vendor của Gartner năm 2020...).

Đối với công nghệ EDR, giải pháp bao gồm khả năng phân tích và điều tra sâu vào từng hành vi, tiến trình đáng ngờ trên thiết bị máy chủ, máy trạm. Đồng thời được bổ sung nhiều chức năng cần thiết như: Antivirus, Antimalware, cũng như hỗ trợ cho người quản trị thông qua các script, playbook tự động nhằm hạn chế sai sót thủ công.

Tích hợp công nghệ NDR và EDR mang đến hiệu quả vượt trội

Tại Việt Nam, giới chuyên môn cũng đang có những bước tiếp cận để áp dụng các mô hình mới. Đặc biệt là việc tích hợp công nghệ NDR và EDR để mang lại hiệu quả vượt trội.

NDR - Network Detection and Response

NDR là một công nghệ mới hiện đại dùng để chống lại các tấn công tinh vi như tấn công APT, Ransomware và tấn công lây lan Lateral Movement. NDR sử dụng một loạt các công nghệ khác nhau (trong đó có Machine Learning) để giám sát hệ thống mạng trong thời gian thực và phát hiện ra các Malware, mã độc tiềm ẩn trong hệ thống, qua đó có thể phát hiện được các tấn công của Hackers.

|

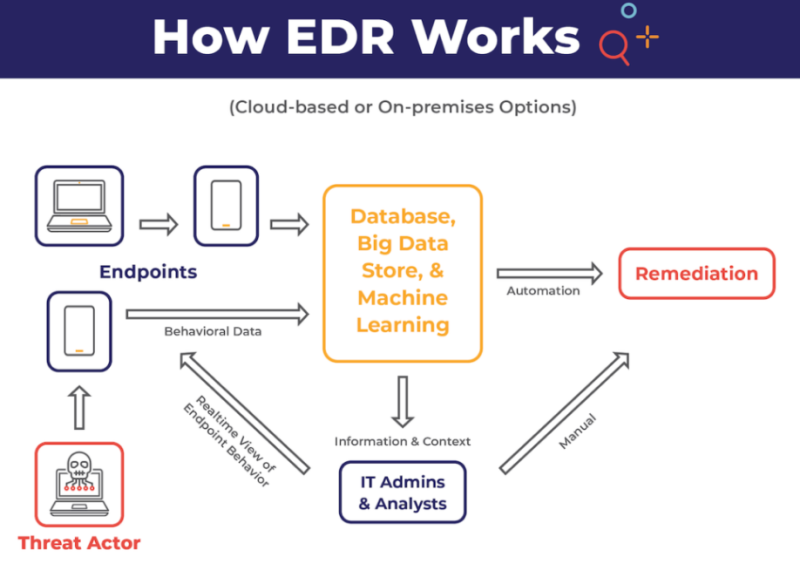

EDR - Endpoint Detection and Response

EDR là một công nghệ dùng để bảo vệ các thiết bị cuối, thiết bị người dùng trước các mối đe dọa tấn công mạng. EDR có thể giám sát thiết bị theo thời gian thực và thu thập dữ liệu từ Endpoint để phát hiện các tấn công mạng nguy hiểm và tự động phản hồi trước các mối đe dọa dựa trên các Rule định trước.

|

Ngay sau khi phát hiện ra các dấu hiệu của 1 cuộc tấn công APT, EDR sẽ phản hồi dựa trên các Rule được thiết lập từ trước. Nó cũng có thể cảnh báo cho đội ngũ bảo mật để họ có phương án khắc phục và xử lý phù hợp.

Trên thị trường hiện có rất nhiều thương hiệu Top đầu về bảo mật có ứng dụng NDR và EDR:

NDR: Symantec, FireEye, Fidelis

EDR: Symantec, FireEye, Fidelis, McAfee, Trend Micro

Sẽ là lý tưởng nếu các doanh nghiệp lựa chọn sử dụng NDR & EDR từ cũng một hãng để đảm bảo tính đồng bộ, hiệu quả và thuận tiện cho người quản trị.

Phương Dung