Conti được FBI xác định là một trong các băng nhóm tấn công mã độc tống tiền (ransomware) hoạt động năng suất nhất năm 2021. Nạn nhân của chúng thường nằm trong lĩnh vực sản xuất trọng yếu, cơ sở thương mại và thực phẩm, nông nghiệp. Theo nhà nghiên cứu bảo mật Shmuel Gihon của hãng Cyberint, Conti xuất hiện vào năm 2020 và phát triển thành tổ chức ransomware hàng đầu thế giới. Ước tính, nhóm có khoảng 350 thành viên, kiếm được 2,7 tỷ USD tiền mã hóa chỉ trong 2 năm.

Tuy nhiên, cũng có ngày nhóm này nếm mùi bị tấn công. Một loạt tài liệu rò rỉ đã công bố chi tiết về quy mô, ban lãnh đạo, hoạt động kinh doanh và đáng giá nhất là mã nguồn mã độc của Conti. Cybrint cho rằng đây dường như là hành động trả đũa do Conti bị nghi đứng về phía Nga trong cuộc chiến với Ukraine.

Vụ rò rỉ bắt đầu từ ngày 28/2, bốn ngày sau khi Nga bắt đầu tiến hành chiến dịch quân sự đặc biệt tại Ukraine. Ai đó đã mở tài khoản Twitter mang tên “ContiLeaks” và công bố hàng nghìn tin nhắn nội bộ của băng nhóm. Chủ nhân tài khoản tự nhận là một “chuyên gia bảo mật”, theo Lotem Finkelstein, Giám đốc Tình báo nguy cơ tại hãng phần mềm Check Point. Dù vậy, dường như ContiLeaks đã rút lui khi cập nhật cuối cùng ghi nhận vào ngày 30/3.

Ông Gihon đánh giá tác động của vụ rò rỉ đối với cộng đồng an ninh mạng là vô cùng lớn. Hầu hết các đồng nghiệp của ông trên toàn cầu đã dành nhiều tuần để xem xét các tài liệu. Hãng an ninh mạng Trellix gọi đây là “Hồ sơ Panama của ransomware” và “một trong các vụ điều tra mạng dựa trên nguồn lực đám đông lớn nhất từng thấy”.

Nhóm tin tặc hoạt động như một công ty

Khác với một nhóm hacker nổi tiếng khác là Anonymous đôi khi trả lời báo chí, gần như Conti chỉ hoạt động ngầm. Dù vậy, theo Cyberint và Check Point, chúng lại hoạt động và có bộ máy như một hãng công nghệ thông thường.

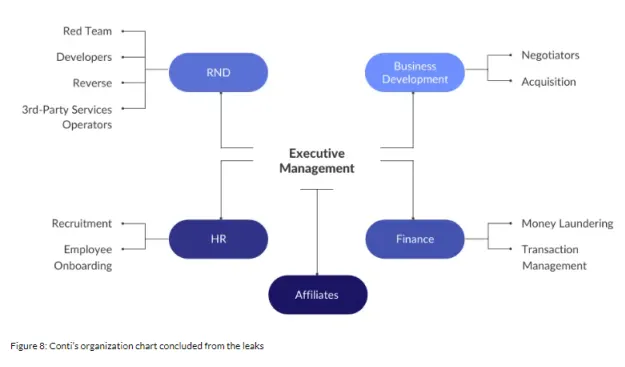

Sau khi dịch nhiều tin nhắn viết bằng tiếng Nga, Check Point xác định Conti có bộ máy quản trị, tài chính và nhân sự rõ ràng, cùng với hệ thống phân cấp tổ chức cổ điển, trong đó các trưởng nhóm báo cáo cho quản lý cấp trên. Còn có bằng chứng Conti có cả bộ phận phát triển kinh doanh cũng như R&D.

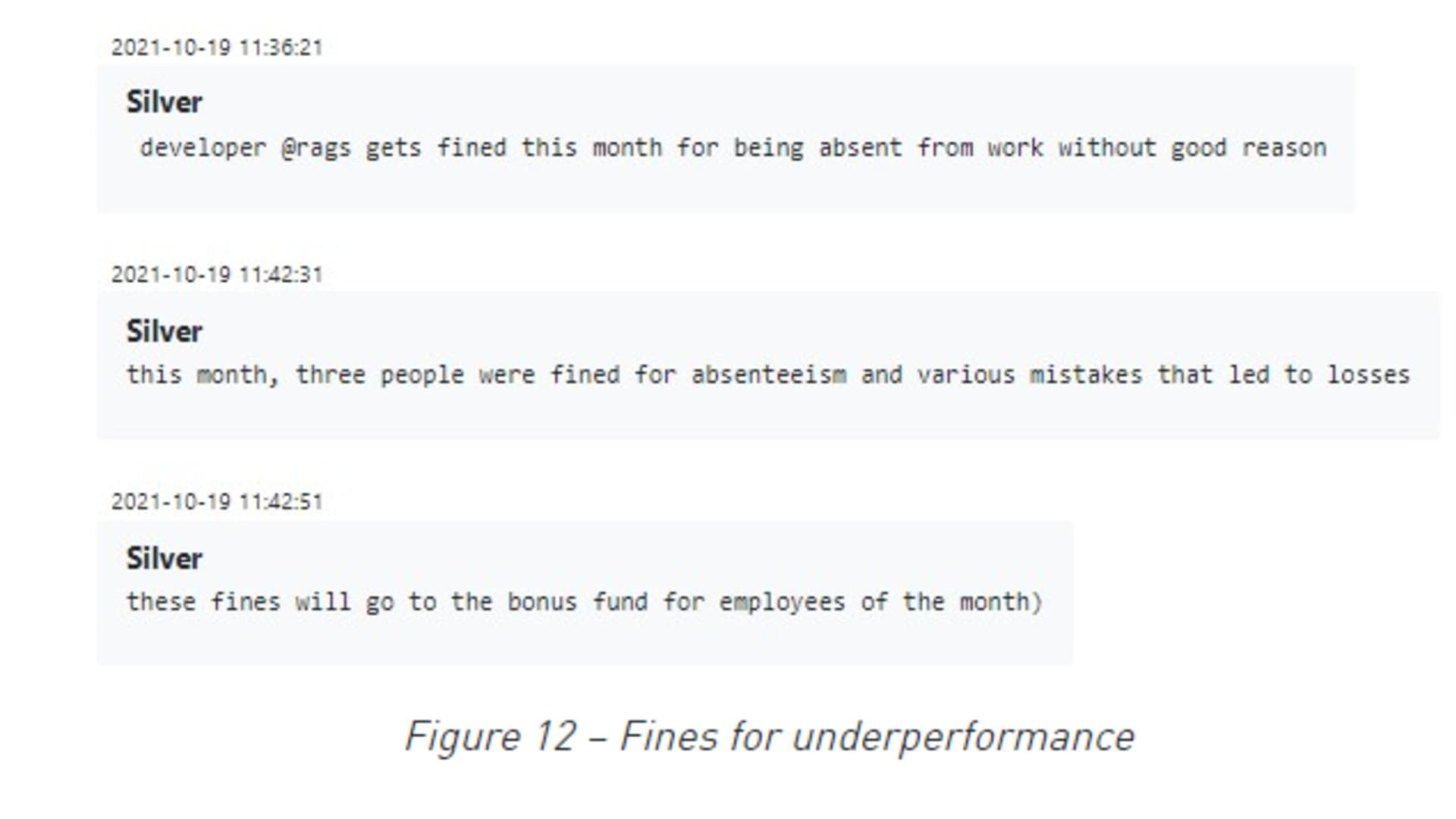

Tin nhắn chỉ ra Conti có văn phòng tại Nga. Ông Finkelstein nghi ngờ chúng là một tổ chức lớn và doanh thu dồi dào. Theo Check Point, Conti có nhân viên làm công ăn lương (có người được trả bằng Bitcoin), được đánh giá hiệu quả công việc và có cơ hội đào tạo. Những người đàm phán sẽ ăn hoa hồng từ 0,5% đến 1% số tiền chuộc nạn nhân trả. Conti cũng áp dụng chương trình giới thiệu nhân viên, thưởng tiền cho nhân viên mời được người khác về ít nhất 1 tháng. Cuối cùng, “nhân viên của tháng” sẽ được thưởng một nửa tháng lương. Ngược lại, nhân viên làm việc không hiệu quả bị phạt.

Danh tính của nhân viên được che đậy bằng biệt danh, chẳng hạn Stern (sếp lớn), Buza (giám đốc kỹ thuật), Target (đối tác của Stern và người đứng đầu bộ phận).

Đặc biệt, khi trao đổi với nhân viên, đội ngũ quản lý thường ví làm việc với Conti là cơ hội cả đời do có lương cao, công việc hấp dẫn, phát triển sự nghiệp. Tuy vậy, một số tin nhắn lại vẽ ra bức tranh khác biệt với những lời đe dọa đuổi việc nếu không phản hồi tin nhắn nhanh chóng (trong vòng 3 giờ) và phải làm việc cả cuối tuần lẫn ngày nghỉ.

Quy trình tuyển dụng

Conti sử dụng cả nguồn chính thống như các dịch vụ “săn đầu người” của Nga cho đến tội phạm ngầm. Theo Brian Krebs, cựu phóng viên tờ Washington Post, chủ blog an ninh mạng KrebsOnSecurity, tuyển dụng vô cùng quan trọng vì tỉ lệ đào thải với nhân viên cấp thấp của Conti rất cao.

Một số nhân viên thậm chí không phải chuyên gia máy tính. Họ làm trong tổng đài. Theo FBI, “lừa đảo hỗ trợ công nghệ” đang trên đà tăng. Đây là hình thức kẻ lừa đảo mạo danh những doanh nghiệp nổi tiếng để đề nghị sửa máy tính hay hủy các gói trả tiền.

Điều đáng lo ngại hơn, theo Finkelstein, là không phải nhân viên nào cũng biết họ là một phần của tổ chức tội phạm mạng. Họ chỉ nghĩ đang làm cho một công ty quảng cáo. Các tin nhắn cho thấy quản lý đã lừa dối ứng viên về Conti khi nói rằng hoạt động chính của chúng là làm phần mềm cho chuyên gia kiểm tra xâm nhập (pentester).

Trong hàng loạt tin nhắn, Stern giải thích cách để “bịt mắt” lập trình viên là để họ làm trên một mô-đun hay một phần của phần mềm thay vì toàn bộ chương trình. Nếu nhân viên phát hiện sự thật, Stern sẽ tăng lương để giữ chân họ.

Trước khi vụ rò rỉ xảy ra, nội bộ Conti có dấu hiệu lục đục, theo Check Point. Stern im lặng từ giữa tháng 1 và dừng trả lương. Vài ngày trước vụ rò rỉ, một tin nhắn nội bộ viết: “Có quá nhiều rò rỉ, có cả bắt giữ. Không có sếp, không có sự rõ ràng, không có tiền. Tôi phải đề nghị tất cả các bạn nghỉ ngơi 2-3 tháng”.

Dù vậy, hãng bảo mật Check Point cho rằng Conti có thể trở lại. Về cơ bản, chúng đang hoạt động một phần. Băng nhóm này cũng vượt qua nhiều thử thách khác trong quá khứ, chẳng hạn khi mã độc Trickbot của chúng bị tạm thời vô hiệu hóa và một số nghi phạm liên quan bị FBI bắt giữ năm 2021.

Bất chấp các nỗ lực chống lại các băng nhóm mã độc tống tiền, FBI dự đoán số vụ tấn công vào hạ tầng trọng yếu sẽ tăng trong năm nay.

Du Lam (Theo CNBC)

Tài khoản ngân hàng, "ví tiền" của người dùng Việt Nam liên tục bị hacker nhắm tớiXem ngay

Tài khoản ngân hàng, "ví tiền" của người dùng Việt Nam liên tục bị hacker nhắm tớiXem ngay